Стоимость услуги: 1.000 рублей.

Как известно, в Magento обнаружена критическая уязвимость, которая даёт злоумышленнику:

- полный доступ к базе даннх интернет-магазина

- полный доступ к административной части интернет-магазина (следует из пункта 1: как добавить администратора, имея доступ к БД)

- возможность загружать на сервер магазина и выполнять свои скрипты PHP

- полный доступ к другим сайтам (и, в подавляющем большинстве случаев — базам данных) владельца магазина на том же хостинге (сервере)

Подробная инструкция, как провернуть все эти злодеяния.

Пример взлома магазина на Magento

А началось всё в январе с невинного вопроса и такого же невинного ответа на stackoverflow (судя по их общению, оба не поняли значимость открытия).

Для этой уязвимости выпущена заплатка SUPEE-5344.

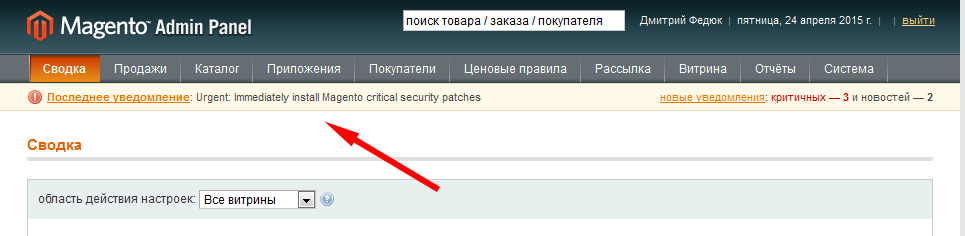

Magento за последнюю неделю 3 раза присылала уведомления о необходимости установки этой заплатки всем администраторам интернет-магазинов:

В принципе, начинающий интернет-магазин по-отдельности неинтересен злоумышленнику, у которого хватает квалификации пользоваться этой уязвимостью: (что там смотреть? копеечные продажи?).

Однако, как я заметил, разработаны уже специальные скрипты (роботы), которые автоматически проходят по интернет-магазинам и проверяют их на наличие указанной уязвимости.

Далее, при наличии уязвимости, они, вероятно, пытаются (или будут пытаться чуть позже) заразить сервер вирусом, что при большом количестве заражённых серверов уже даёт злоумышленнику денежную компенсацию за потраченное время (заражённые вирусом сервера сдаются за деньги в аренду для организации массовых рассылок, DDOS, распределённой обработки данных, распределённого сбора информации с важных сайтов типа Яндекс.Маркета: способов монетизации много).

Также, злоумышленнику может быть интересен и отдельный интернет-магазин, если он успешен в своей нише: в таком случае у злоумышленника могут быть причины потратить своё время на ручной взлом.

В любом случае, настоятельно рекомендую установить заплатку для устранения этой уязвимости.

Думаю, что все владельны интернет-магазинов, у кого было время и квалификация для установки этой заплатки — уже сделали это.

Основная мысль: либо заплатку установите Вы, либо заплатку установит Вам злоумышленник (правда, не эту, а свою).

Обратите внимание, что официальная инструкция по установке заплатки не совсем полная: после её применения уязвимость останется в некоторых ситуациях, в частности, при одном из следующих условий:

- если в магазине включена компиляция, и после применения заплатки она не перевыполнена

- если кэширование байт-кода PHP (которое по умолчанию включено в свежих версиях PHP) происходит без проверки времени изменения файлов (параметр opcache.validate_timestamps в случае использования OPCache или параметр apc.stat в случае использования APC имеет значение 0), и интерпретатор PHP не был перезапущен.

- если сеанс SSH выполняется от лица учётной записи операционной системы, у которой недостаточно прав для изменения требуемых в заплатке файлов

- и т.п.

Владельцы магазинов, которым сложно или некогда самостоятельно качественно установить заплатку, могут заказать эту услугу у меня.

Также рекомендую задуматься над резервным копированием интернет-магазина.

Вход

Вход Регистрация

Регистрация Помощь

Помощь